如何进行保护SCADA系统软件?

日期:2018-06-03 / 人气: / 来源:未知

今天,产业内的大多数人都认为物理隔离的设计华而不实。但这并不是说并不存在真正的物理隔离。

埃里克·贝尔斯(Eric Byres)是 SCADA系统 软件安全领域的顶尖专家,他在Belden博客上发表的一篇文章中阐释称,控制房屋热泵的电子温度控制器等“琐碎系统”更有可能和网络隔绝,尽管从属于这些系统的互联温度控制器、WiFi智能插头和其它设备正在逐渐流行,变得日渐互联。

当然,与全国关键基础设施保护相关的系统在很久以前就不使用物理隔离了,包括电网和运输系统。

贝尔斯引用美国国土安全部国家网络安全与通讯整合中心(NCCIC)负责人西恩·麦克格尔(Sean McGurk)的话:在我们对私营领域进行的数百次漏洞评估经历中,从来没有发现过工作网络、SCADA系统软件和能源管理系统与企业网络隔离的情况。“平均而言,我们在这些网络之间能够发现11个直接连接。在一些极端的情况下,我们在生产网络和公司网络之间发现过250个连接。”

简而言之,现代工业控制系统太依赖于外部来源的信息流,无法采用物理隔绝。管理员总是需要安装新的补丁和新版本软件,这种需求带来了SCADA系统软件入侵的新入口,比如USB钥匙盘或者笔记本电脑。

这只对外部威胁适用。Belden上发布的一篇独立博文中称,大多数工业安全事件来自于控制网络内部。这不仅表明了物理隔绝的无用性,还展示了错误配置的防火墙、划分糟糕的网络、没打补丁的软件、设备错误、BlackEnergy等恶意软件如何对关键系统产生安全冲击。(BlackEnergy是黑客在乌克兰最近发生的入侵断电事故中使用的恶意软件)

如果物理隔离已经属于过去时,系统管理员和控制工程师如何保护现代SCADA系统软件?

未来的路依赖于基础网络和运行安全实例。保尔·佛格森(Paul Ferguson)是Trend Micro公司的资深威胁研究顾问,他在一份报告中解释了安全人员如何集中于缩减风险,并保持适应性的、不断发展的安全态势。

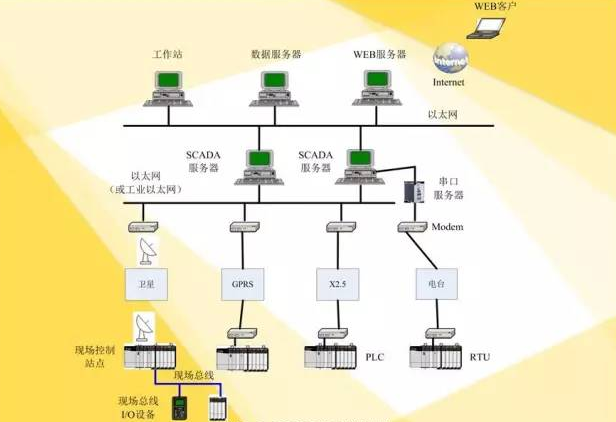

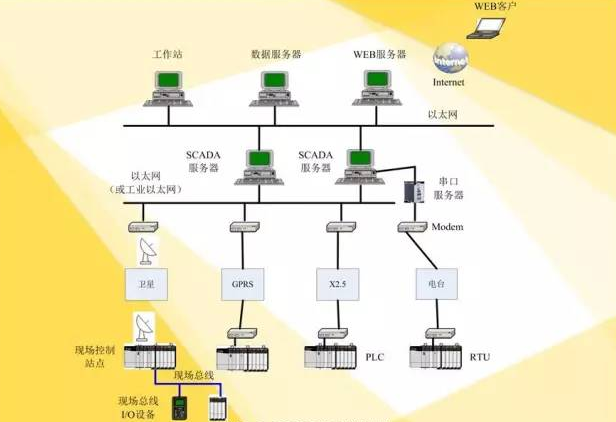

工业控制网络与企业其它组件整合的结构对于增强安全性能至关重要。要保护敏感的工业控制网络,必须提供合适的流量分割、访问控制、认证机制,与此同时,需要分析流量和警报日志,并适当处理安全警报。

遵从 IEC 62443 工控网络与系统信息安全标准,企业能够从完善的安全防御体系中获取更多好处。通过将系统分割成区域,并在其间配置通信渠道与专门针对工控系统通信协议优化的防火墙,可以增加系统强度,提供更完善的保护。

同样的防御措施对于 SCADA系统软件连接到企业网络或外部网络的情景也适用。这些情景现在通常被称为工业互联网(Industrial Internet)或者工业物联网(Industrial Internet of Things)。

在一篇关于计算技术的论文中,通用电气副总裁兼首席技术官哈雷尔·柯岱什(Harel Kodesh)将工业网络分为三层:边界、中间层、云。通过保护边缘设备并在网关层安装传感器,企业能够进一步保护云,特别是在云服务器已经特别为安全优化、或者被配置为方便边界设备与网关之间进行信息共享的状态时。

你可以拥有情景意识。如果你发现了一个 IP 地址同时想要连接到波兰和英国的发电厂,就需要提起注意了。如果你只在自己的系统上进行操作,就无法获得这样的智能。这有点违反人们的直觉,但在这个背景下,云系统比相互隔绝的系统更加安全。

按照“安全第一,功能第二”的信条制造物联网设备,外加让工控网络的三个层次持续进行自验证,这也将大大提升安全性。

埃里克·贝尔斯(Eric Byres)是 SCADA系统 软件安全领域的顶尖专家,他在Belden博客上发表的一篇文章中阐释称,控制房屋热泵的电子温度控制器等“琐碎系统”更有可能和网络隔绝,尽管从属于这些系统的互联温度控制器、WiFi智能插头和其它设备正在逐渐流行,变得日渐互联。

当然,与全国关键基础设施保护相关的系统在很久以前就不使用物理隔离了,包括电网和运输系统。

贝尔斯引用美国国土安全部国家网络安全与通讯整合中心(NCCIC)负责人西恩·麦克格尔(Sean McGurk)的话:在我们对私营领域进行的数百次漏洞评估经历中,从来没有发现过工作网络、SCADA系统软件和能源管理系统与企业网络隔离的情况。“平均而言,我们在这些网络之间能够发现11个直接连接。在一些极端的情况下,我们在生产网络和公司网络之间发现过250个连接。”

简而言之,现代工业控制系统太依赖于外部来源的信息流,无法采用物理隔绝。管理员总是需要安装新的补丁和新版本软件,这种需求带来了SCADA系统软件入侵的新入口,比如USB钥匙盘或者笔记本电脑。

这只对外部威胁适用。Belden上发布的一篇独立博文中称,大多数工业安全事件来自于控制网络内部。这不仅表明了物理隔绝的无用性,还展示了错误配置的防火墙、划分糟糕的网络、没打补丁的软件、设备错误、BlackEnergy等恶意软件如何对关键系统产生安全冲击。(BlackEnergy是黑客在乌克兰最近发生的入侵断电事故中使用的恶意软件)

如果物理隔离已经属于过去时,系统管理员和控制工程师如何保护现代SCADA系统软件?

未来的路依赖于基础网络和运行安全实例。保尔·佛格森(Paul Ferguson)是Trend Micro公司的资深威胁研究顾问,他在一份报告中解释了安全人员如何集中于缩减风险,并保持适应性的、不断发展的安全态势。

工业控制网络与企业其它组件整合的结构对于增强安全性能至关重要。要保护敏感的工业控制网络,必须提供合适的流量分割、访问控制、认证机制,与此同时,需要分析流量和警报日志,并适当处理安全警报。

遵从 IEC 62443 工控网络与系统信息安全标准,企业能够从完善的安全防御体系中获取更多好处。通过将系统分割成区域,并在其间配置通信渠道与专门针对工控系统通信协议优化的防火墙,可以增加系统强度,提供更完善的保护。

同样的防御措施对于 SCADA系统软件连接到企业网络或外部网络的情景也适用。这些情景现在通常被称为工业互联网(Industrial Internet)或者工业物联网(Industrial Internet of Things)。

在一篇关于计算技术的论文中,通用电气副总裁兼首席技术官哈雷尔·柯岱什(Harel Kodesh)将工业网络分为三层:边界、中间层、云。通过保护边缘设备并在网关层安装传感器,企业能够进一步保护云,特别是在云服务器已经特别为安全优化、或者被配置为方便边界设备与网关之间进行信息共享的状态时。

你可以拥有情景意识。如果你发现了一个 IP 地址同时想要连接到波兰和英国的发电厂,就需要提起注意了。如果你只在自己的系统上进行操作,就无法获得这样的智能。这有点违反人们的直觉,但在这个背景下,云系统比相互隔绝的系统更加安全。

按照“安全第一,功能第二”的信条制造物联网设备,外加让工控网络的三个层次持续进行自验证,这也将大大提升安全性。

作者:hzjuxadmin

上一篇:SCADA系统软件安全隐患问题如何解决?

下一篇:SCADA系统应用及功能

推荐内容 Recommended

相关内容 Related

- SCADA系统软件功能及开发平台特点10-26

- SCADA系统软件的体系结构10-24

- 基于GPRS技术的燃气SCADA系统10-14

- SCADA系统软件安全隐患及解决方法08-26

- SCADA系统的数据采集08-21